Falle di Exchange Server: attacchi in crescita ad un ritmo vertiginoso

Non conosce sosta l’azione d’attaco degli hacker che cercano di sfruttare le quattro falle di Microsoft Exchange Server diventate di pubblico dominio nei giorni passati. Se ESET rilevava l’attività di almeno una decina di gruppi hacker oltre ad Hafnium, il primo a sfruttare le vulnerabilità, ora è la società di sicurezza Check Point che evidenza come il ritmo dei tentativi di attacco cresca ad un ritmo da capogiro.

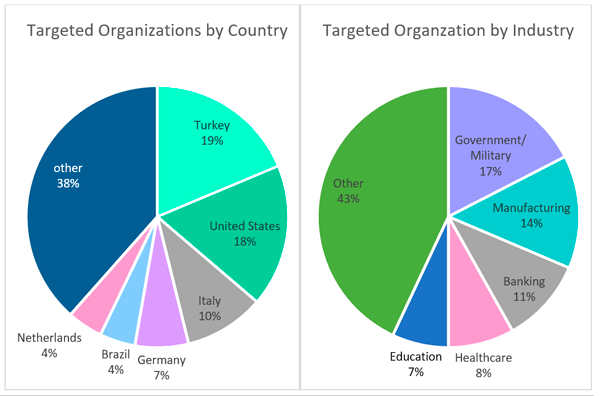

In un report emesso nel corso della giornata di ieri Check Point ha osservato che nel giro di 24 ore i tentativi di sfruttamento delle vulnerabilità sono cresciuti con un tasso del 100% ogni due o tre ore. In particolare i tentativi di attacco si verificano per la maggior parte in Turchia, negli Stati Uniti e in Italia con, rispettivamente, il 19%, il 18% e il 10% di tutti i tentativi di sfruttamento delle vulnerabilità che è stato possibile osservare.

Check Point offre inoltre uno spaccato dei settori più colpiti dal problema: quello governativo/militare raccoglie il 17% di tutti i tentativi di attacco, seguito da quello produttivo, con il 14%, e al terzo gradino del podio troviamo il settore bancario con l’11% dei tentativi di attacco.

Nei giorni scorsi Palo Alto Networks aveva invece rilevato come vi fossero nel mondo ancora 125 mila server non aggiornati, sottolineando quindi la portata del problema.

Cosa c’è dietro al volume dei tentativi d’attacco?

In ogni caso, per quanto sia ragionevole almeno dal punto di vista degli attaccanti cercare di sfruttare questa finestra temporale di vulnerabilità prima che le patch vengano correttamente applicate e le infrastrutture rimesse in sicurezza, è in qualche misura sorprendente la dimensione della cosa e in così breve tempo. Purtroppo la mancanza di informazioni chiare non lascia molte altre possibilità se non quella di elaborare ipotesi.

A tal proposito Dan Goodin condivide su Ars Technica le considerazioni di Costin Raiu, direttore Global Research and Analysis Team di Kaspersky Lab: “Parrebbe che se da un lato gli exploit sono stati originariamente usati da Hafnium, qualcosa li ha spinti a condividerli con altri gruppi nel momento in cui le vulnerabilità venivano riparate da Microsoft. Questo potrebbe suggerire un certo grado di collaborazione tra i gruppi di hacker, o potrebbe anche suggerire che gli exploit fossero già disponibili per la vendita in determinati mercati e la possibilità di venir neutralizzati dalle patch ne abbia fatto crollare il prezzo, ampliando quindi il bacino di potenziali clienti“.

Goodin ha raccolto anche una dichiarazione di Juan Andres Guerrero-Saade, ricerctore di sicurezza per SentinelOne, che in parte ricalca quella di Raiu. “E’ del tutto improbabile che sei gruppi provenienti dalla stessa area geografica scoprano in maniera indipendente la stessa catena di vulnerabilità e sviluppino lo stesso exploit. La spiegazione più semplice è che o esiste un venditore comune di exploit o una fonte sconosciuta disponibile per tutti oppure un’entità comune che organizza questi gruppi di hacker e ha loro fornito gli strumenti per agevolare le loro attività” spiega Guerrero-Saade.

A chi dovesse non essere a conoscenza del problema suggeriamo la lettura delle seguenti notizie:

Fonte: http://feeds.hwupgrade.it/