Scoperta una falla presente da mesi su Azure, forse da anni

I ricercatori dell’azienda di cybersecurity Wiz hanno fatto una scoperta a dir poco terrificante: Cosmos DB, il servizio di database di Azure, è afflitto da una grave vulnerabilità che consente a un attaccante di prendere il pieno controllo il lettura e scrittura di un database. Di per sé, sarebbe una notizia come tante, ma quello che preoccupa è che questa falla è presente nei sistemi da mesi, forse addirittura da anni, secondo chi l’ha scoperta.

Microsoft ha già avvisato i suoi clienti, includendo anche una soluzione per tappare il pericoloso buco.

Chaos DB: “la peggior vulnerabilità cloud che si possa immaginare”

Considerato che la falla, denominata Chaos DB, garantisce a un attaccante il totale controllo sul database, Ami Luttwak, Chief Technology Officer di Wiz, l’ha definita come “la peggior vulnerabilità cloud che si possa immaginare. Questo è il principale database di Azure, ed eravamo in grado di accedere ai db di qualsiasi cliente“.

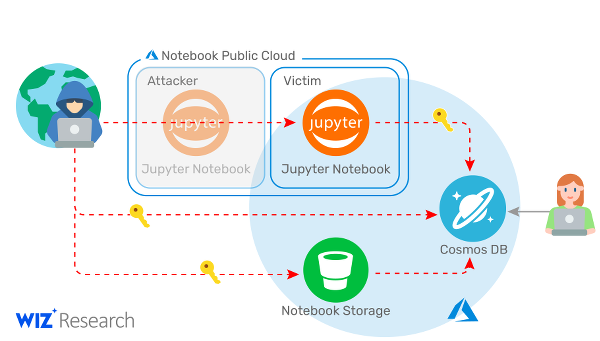

Naturalmente, i ricercatori non hanno reso pubblico il metodo per sfruttare la falla, limitandosi a dare una spiegazione generica del problema, dopo aver contattato Microsoft. Secondo Wiz, il problema è da ricercare in un errore di configurazione di Juniper Netbooks, una soluzione che semplifica l’implementazione di algoritmi di machine learning che è stata attivata automaticamente su tutte le istanze di Cosmos DB a partire da febbraio 2021. L’azienda, però, non esclude che la falla possa essere presente da prima, nello specifico da quando la funzione è stata introdotta in Cosmos DB, nel 2019. Sfruttandola, un hacker è in grado di ottenere le chiavi primarie di accesso (e non solo), ottenendo così il totale controllo dei database, e quindi potendo sottrarre informazioni, così come distruggere i dati presenti.

La soluzione e la risposta di Microsoft

C’è una soluzione al problema, fortunatamente: cambiare manualmente le chiavi primarie dei database il prima possibile. In questa maniera, se anche un attaccante fosse riuscito a recuperare le chiavi, sarebbe “tagliato fuori”. Microsoft ha risolto il problema due giorni dopo essere stata contattata da Wiz, ma il cambio di chiave rimane necessario: a questo indirizzo Wiz spiega come mettere in sicurezza i sistemi.

Secondo Microsoft, a oggi non ci sono prove che qualcuno abbia sfruttato questo bug, ma secondo Wiz l’azienda ha contattato solamente il 30% dei suoi clienti.

Fonte: http://feeds.hwupgrade.it/