Darkside chiude i battenti: cosa è successo secondo FireEye Mandiant

Darkside è un servizio di Ransomare As-a-Service attivo dall’agosto 2020 che ha colpito aziende in 15 differenti paesi, per lo più attaccando imprese operanti nel settore dell’industria. Un gruppo che sembra essere interessato alla monetizzazione, non animato da fini politici e apparentemente non legato ad alcuna nazione. Una sorta di franchising, con numerosi partner e affiliati, che recentemente è balzato agli onori della cronaca per l’attacco a Colonial Pipeline. Da qualche giorno, Darkside ha perso l’accesso alla sua infrastruttura. Cosa è successo? Ce lo spiega Fireeye Mandiant.

Il servizio ransomware di Darkside

Il servizio di ransomware as a service di Darkside si è evoluto col tempo, sino ad arrivare alla versione 2.0 pubblicata ad aprile 2021, che includeva nuove funzionalità e faceva chiarezza sulle affiliazioni. Fondamentalmente, Darkside spiegava che avrebbe trattenuto il 25% dei riscatti pagati nel caso di richieste inferiori ai 500.000 dollari, e del 10% per quelle superiori ai 5 milioni di dollari (che sembra essere la cifra pagata da Colonial Pipeline).

Un sistema estremamente “professionale”, per certi versi, con tanto di blog (accessibile via TOR), che veniva sfruttato per pubblicizzare gli attacchi e costringere le vittime a pagare. Questo perché nella maggior parte dei casi, l’attacco non si limitava a cifrare i dati delle vittime: prima di questo venivano sottratte informazioni, minacciando le vittime di diffonderle. Non è un caso che i bersagli fossero di alto profilo: ospedali, scuole, aziende del settore pubblico, industria.

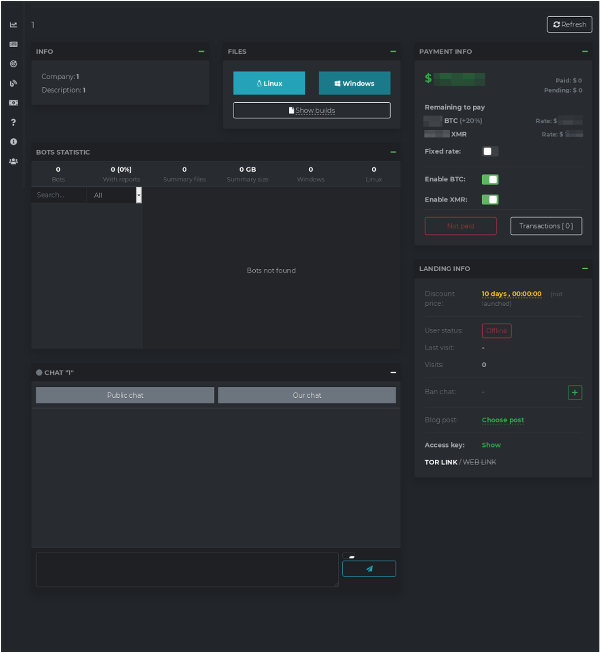

Un aspetto che fa riflettere è che Darkside non accettava chiunque come affiliato: prima di concedere l’accesso al pannello di controllo dell’infrastruttura, venivano infatti effettuati dei colloqui, e l’accesso veniva offerto solo a chi superava questa prova.

Dall’aprile 2021 il gruppo ha evoluto ulteriormente il suo approccio, rilasciando addirittura un comunicato nel quale spiegava che avrebbe preso di mira imprese quotata al NASDAQ o su altri mercati, offrendo anche anticipazioni sui prossimi leak – le pubblicazioni di informazioni riservate – così da permettere ai trader di monetizzare puntando sull’inevitabile ribasso delle azioni in occasione dei data breach. Fondamentalmente, chi era in possesso di queste informazioni poteva shortare su questi titoli, cioè effettuare vendite allo scoperto, una sorta di scommessa sul fatto che il titolo avrebbe perso di valore. Operazioni comuni sul mercato azionario, ma vere e proprie scommesse. Certo, chi aveva a disposizione questo tipo di informazioni, aveva un vantaggio competitivo – naturalmente illecito – enorme rispetto agli attori onesti del mercato azionario.

Perché Darkside ha chiuso i battenti?

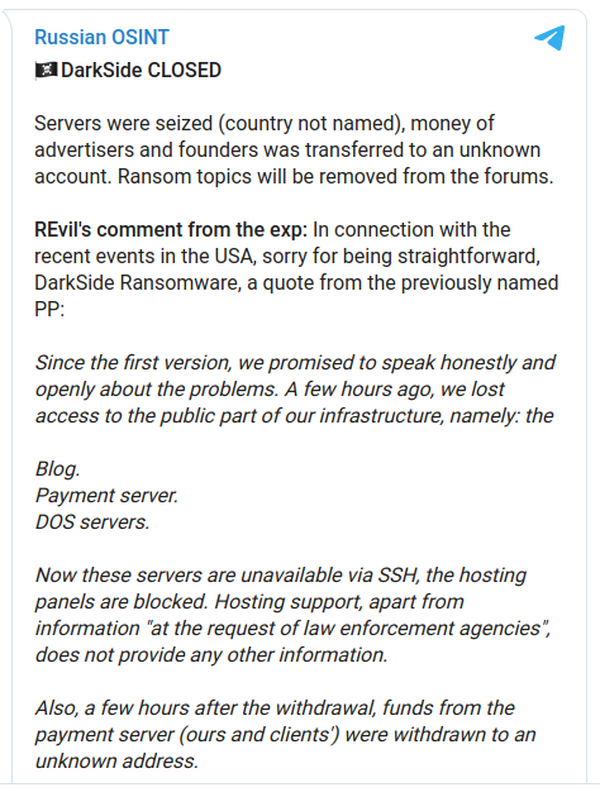

Pochi giorni dopo il pagamento del riscatto da parte di Colonian Pipeline, è successo qualcosa di imprevisto: i server e le CDN di Darskide sono stati messe offline. Da chi? Al momento, non si sa, ma uno dei portavoce del gruppo di criminali ha pubblicato il seguente messaggio su Telegram.

Non solo Darkside ha perso il controllo dell’infrastruttura: anche i fondi presenti sul wallet bitcoin sono stati trasferiti. Il gruppo ha quindi deciso di inviare alle vittime le chiavi di decifrazione, consentendo anche a chi non aveva ceduto al ricatto di riprendere il controllo delle proprie informazioni. Cosa sia successo effettivamente, però, rimane un mistero e non è escluso che l’annuncio faccia parta di una strategia del gruppo criminale che cerca di sfuggire dai radar: “Mandiant ha osservato diversi aggressori menzionare, in alcune loro comunicazioni, un annuncio del 13 maggio mandato agli affiliati del “servizio” – spiega Kimberly Goody, Senior Manager, Financial Crime Analysis, Mandiant Threat Intelligence – “Questo annuncio affermava che i gestori avevano perso l’accesso alla loro infrastruttura, incluso il loro blog, i moduli di pagamento e sistemi CDN e che avrebbero, pertanto, chiuso il loro “servizio”. Le chiavi per la decifratura sarebbero state fornite anche alle aziende che non avevano ceduto al pagamento del riscatto e ai loro affiliati per la relativa distribuzione. L’annuncio sembra essere motivato dalla pressione esercitata dalle forze dell’ordine e dagli Stati Uniti. Noi di Mandiant non abbiamo convalidato in maniera indipendente queste affermazioni e abbiamo, nel frattempo, osservato diverse speculazioni da parte di altri aggressori che portano a credere che questo sia solamente un escamotage per un’uscita di scena senza conseguenze“.

Fondamentalmente, secondo Mandiant, ma anche altri analisti, le pressioni degli USA hanno seriamente preoccupato gli attaccanti, che stanno cercando di tenere un basso profilo.

Fonte: http://feeds.hwupgrade.it/