Attacchi DDoS sempre più massicci: ecco come si amplificano con una nuova tecnica

Lo scorso agosto i ricercatori dell’Università del Maryland e dell’Università del Colorado hanno pubblicato una ricerca che mostrava come l’esistenza di oltre 100 mila “middlebox” mal configurati covava il rischio di assistere ad attacchi Denial of Service particolarmente massicci in termini di potenza di fuoco.

Le middlebox sono apparati di rete che si frappongono (middle) tra due capi di una comunicazione (client e server, ad esempio) allo scopo di monitorare, filtrare o trasformare i flussi di pacchetti in transito. A differenza di dispositivi di rete come router e switch, le middlebox possono operare non solo sulle intestazioni dei pacchetti, ma anche sui loro paylod sfruttando il la tecnica Deep Packet Inspection. Le middlebox, all’atto pratico, sono utilizzate come strumento per censurare o filtrare contenuti: nel primo caso da parte di regimi repressivi, nel secondo caso da parte di grandi aziende e organizzazioni.

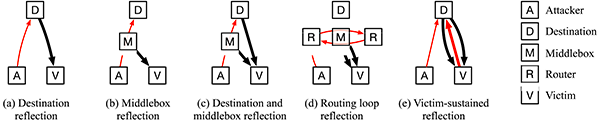

Gli attacchi DDoS sono largamente utilizzati, da diversi anni, come metodo per mettere fuori uso un sito o un servizio web travolgendolo con un numero di richieste che non è in grado di gestire. Per poter ottenere un risultato da “minima spesa, massima resa” spesso gli attacchi DDoS prevedono di sfruttare dei meccanismi che amplifichino la potenza di fuoco originaria. Nel caso specifico i ricercatori hanno individuato una tecnica chiamata TCP Middlebox Reflection, che riflette e amplifica il traffico TCP indirizzato verso una macchina bersaglio.

Allora i ricercatori avevano identificato almeno 100 mila middlebox vulnerabili, ma senza riscontrare prove di attacchi DDoS amplificati tramite middeblox effettivamente accaduti, aspettandosi però che sarebbe stata solamente questione di tempo prima di assistere ad episodi del genere.

Nei giorni scorsi Akamai ha riferito di aver riscontrato alcuni attacchi DDoS che si basavano proprio sulla tecnica spiegata dai ricercatori lo scorso agosto, rilevando picchi di 11 gigabit al secondo e 1,5 milioni di pacchetti al secondo. Quanto riscontrato da Akamai ricalca nei fatti quello che ricercatori hanno voluto dimostrare, e cioè la possibilità di eseguire attacchi DDoS sfruttando l’amplificazione di traffico TCP in luogo delle collaudate tecniche di amplificazione UDP. Questo è stato possibile poiché vi sono middlebox che implementano TCP in maniera non conforme allo standard, lasciando aperta la strada per creare cicli di routing infinito provocando un traffico che si autoalimenta da parte della vittima stessa, la quale si trova a saturare sia il canale in downlink sia il canale in uplink della comunicazione.

Per quanto i volumi di tali attacchi siano relativamente più contenuti rispetto ad altri attacchi DDoS di maggior peso (il più grande DDoS mai registrato è stato di 3,47 terabit al secondo, ovvero oltre 300 volte di più) i ricercatori e Akamai concordano sul fatto che potrebbero diventare via via più grandi con l’ottimizzazione della tecnica e l’identificazione di più middlebox che è possibile sfruttare allo scopo.

Lato utente finale non vi sono particolari azioni che si possono intraprendere per neutralizzare questo genere di attacchi, mentre al contrario la possibilità di agire resta nelle mani degli amministratori di apparati middlebox. Gli attacchi Middlebox Reflection rappresentano qualcosa di nuovo, ma si basano comunque su un principio che viene già sfruttato per altri scopi e, proprio per questo motivo, possono essere prevenuti utilizzando contromisure in parte già note: Akamai spiega nel dettaglio quali, esortando ad agire tempestivamente.

Fonte: http://feeds.hwupgrade.it/