Lazarus Group: nell’ultima campagna di attacco il malware si nasconde nelle immagini

Una recente campagna di phishing operata dal noto gruppo hacker Lazarus Group, ha mostrato l’impiego di nuove tecniche di offuscamento che prevede l’abuso di file di immagine per nascondere i payload dannosi che usano per le loro azioni di attacco. La campagna è stata analizzata da Malwarebytes e illustrata in un resoconto pubblicato lo scorso 13 aprile.

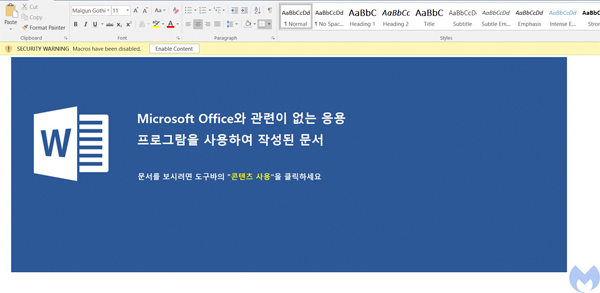

L’attacco prende il via, come spesso accade con le campagne malware, con un’email di phishing che contiene un documento Microsoft Office compromesso e destinato ad un pubblico coreano. Ai bersagli viene richiesta l’abilitazione delle macro di Office perché sia possibile visualizzare il contenuto del file, operazione che apre la strada all’attivazione di un payload dannoso. Il nome del documento è in coreano “참가 신청서 양식 .doc” ed è un modulo di richiesta di partecipazione a una fiera in una delle città della Corea del Sud. L’ora di creazione del documento è il 31 marzo 2021, il che indica che l’attacco è avvenuto più o meno nello stesso periodo.

La macro infatti innesca la comparsa di un messaggio pop-up che informa di essere una vecchia versione di Office, ma al contempo invoca un file HTA eseguibile compresso come file zlib a sua volta all’interno di un file in formato .PNG. Durante l’operazione di decompressione, il PNG viene convertito in formato BMP e una volta attivato l’HTA rilascia un loader per un Trojan con funzionalità RAT (Remote Access Tool) che viene salvato con il nome AppStore.exe nel sistema bersaglio.

“Si tratta di un metodo intelligente usato dall’atttaccante per aggirare i meccanismi di sicurezza capaci di rilevare oggetti incorporati nelle immagini. Il documento contiente un’immagine PNG che ha un oggetto dannoso zlib compresso e proprio perché compresso non può essere individuato dai rilevamenti statici. L’attore di minaccia ha usato un meccanismo di conversione per decomprimere il contenuto dannoso” spiegano i ricercatori di Malwarebytes.

Il RAT ha poi la possibilità di comunicare con un server command and control per ricevere comandi ed eseguire azioni. Il canale di comunicazione tra il malware ed il server è crittografata tramite un algoritmo che già precedentemente è stato individuato in Bistromath, un altro RAT di Lazarus Group.

Lazarus è tra i gruppi di hacker più attivi, sofisticati e pericolosi attivo almeno dal 2009. Con origine, presumibile, nella Corea del Nord, tende a prendere di mira vittime negli USA, Corea del Sud e Giappone. Il gruppo è noto per lo sviluppo di famiglie di malware con caratteristiche personalizzate, nonché per l’impiego di ingegnose tecniche di attacco e offuscamento nelle sue operazioni. Ricordiamo che Lazarus Group è stato collegato, secondo le analisi di varie realtà operanti nel campo della sicurezza informatica, a WannaCry, uno degli attacchi più significativi del passato recente.

Fonte: http://feeds.hwupgrade.it/