L’edge computing secondo Red Hat: CPU RISC-V, vRAN e confidential computing

Il futuro va verso l’edge computing. Il cloud è qui per rimanere, ma l’elaborazione dei dati in locale, vicino a dove vengono raccolti, è sempre più strategica per le aziende, che spostando i carichi di lavoro sull’edge possono godere di latenze molto più basse, un aspetto chiave per molte applicazioni, nell’industria ma non solo.

Ma quali sono i trend per questo tipo di tecnologia? Red Hat fa il punto della situazione, individuando le tendenze emergenti che caratterizzeranno il 2022. Secondo l’azienda, questi sono sei gli aspetti chiave su cui dovrebbero porre l’attenzione i leader IT: aumento dei carichi di lavoro “periferici”, architetture RISC-V, Virtual Radio Access Network, scalabilità, verifica e una maggior importanza del confidential computing.

Red Hat: i sei trend dell’edge computing per il 2022

Il primo aspetto che sottolinea Red Hat è il crescente spostamento dei carichi di lavoro verso l’edge. Il motivo? La quantità di dati acquisiti cresce in maniera impressionante, complice anche la diffusione dell’IoT in ogni ambito, incluso quello industriale, ed elaborarli vicino a dove sono prodotti sta diventando fondamentale, sia per ridurre la dipendenza dai collegamenti di rete e dalla disponibilità di banda, sia per ridurre le latenze. Questo vale soprattutto in ambito industriale, dove poter spegnere velocemente un macchinario che sta dando segni di anomalia permette di intervenire subito e minimizzare i tempi di fermo macchina.

Ma che tipo di carichi sono elaborati sull’edge? Spesso, parliamo di elaborazioni di machine learning e, in generale, di workload data-intensive e compute-intensive. Le architetture tradizionali come ARM e x86 non sono completamente aperte e, secondo Red Hat, questo limite sta spingendo sempre più aziende a guardare al mondo RISC-V dato che, come sottolinea Yan Fisher, Red Hat Global Emerging Technology Evangelist:, “l’unicità di RISC-V è che il suo processo di progettazione e specifiche sono realmente aperte. Il design riflette le decisioni della comunità, basate sull’esperienza collettiva e la ricerca”.

Un’altra tecnologia che farà la differenza in ambito edge computing è relativa alle reti di connessione e a tal proposito acquisiranno una maggiore rilevanza le vRAN, Virtual Radio Access Network. “L’implementazione di soluzioni RAN virtuali (vRAN)/Open RAN (oRAN) assicura fino al 44% di risparmi sul TCO rispetto alle tradizionali configurazioni RAN distribuite/centralizzate”, spiegano Hanen Garcia, Red Hat Telco Solutions Manager, e Ishu Verma, Red Hat Emerging Technology Evangelist. “Attraverso questa modernizzazione, i communication service provider (CSP) possono semplificare le operazioni di rete e migliorare flessibilità, disponibilità ed efficienza, il tutto mentre abilitano un numero crescente di casi d’uso. Le soluzioni RAN cloud-native basate su container forniscono così costi più bassi, maggiore facilità di aggiornamento e modifica e capacità di scalare orizzontalmente evitando il vendor lock-in”.

Per il Senior Principal Software Engineer di Red Hat, Kris Murphy, bisognerà inoltre affrontare il problema della scalabilità delle infrastrutture edge, un aspetto non semplice da gestire rispetto ai data center a causa dell’assenza di staff IT sull’edge, della connettività non sempre garantita e della limitata sicurezza fisica delle infrastrutture “periferiche”. Secondo Murphy, è necessario seguire una strategia basata su quattro pilastri: “standardizzare, ridurre al minimo la superficie operativa, utilizzare dove possibile un approccio pull rispetto al push, e automatizzare le piccole cose”.

La scalabilità delle infrastrutture edge è limitata sia dal poco spazio fisico sia dalle limitate risorse locali e di conseguenza è importante verificare costantemente che i dispositivi funzionino sempre correttamente, data la difficoltà di far intervenire tecnici in sede. Una soluzione al problema arriva da piattaforme come Keylime, che fornisce l’avvio remoto e l’attestazione runtime utilizzando l’Integrity Measurement Architecture (IMA) e sfrutta i Trusted Platform Module comuni alla maggior parte delle schede madri di laptop, desktop e server. Se non è disponibile un TPM hardware, è possibile caricare un TPM virtuale, o vTPM, per fornire la funzionalità TPM richiesta. L’attestazione di avvio ed esecuzione è un mezzo per verificare che il dispositivo periferico si avvii in uno stato di fiducia noto e mantenga tale stato durante l’esecuzione.

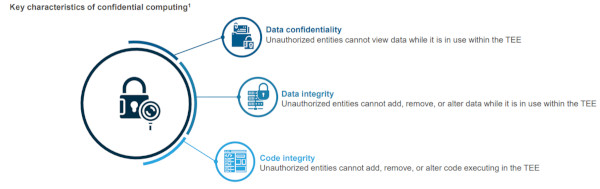

Un ulteriore trend da tenere d’occhio secondo Red Hat è quello della cybersecurity, anche questa minata sia dalla scarsa sicurezza fisica dei sistemi edge, sia dalla scarsa disponibilità di personale specializzato in loco. Per minimizzare i rischi di fughe di dati o di attacchi informatici ci si può affidare al confidential computing, un approccio che prevede di cifrare i dati mentre vengono utilizzati dai dispositivi. Secondo Ben Fischer, Red Hat Emerging Technology Evangelist, “il confidential computing su device edge computing diventerà una tecnologia di sicurezza fondamentale, proprio a causa delle limitate risorse dell’edge”.

Fonte: http://feeds.hwupgrade.it/