Dell, falle in SupportAssist mettono a rischio 30 milioni di PC. Aggiornare subito

Quattro gravi vulnerabilità nella funzionalità BIOSConnect di Dell SupportAssist mettono a rischio all’incirca 30 milioni di PC nel mondo. Le falle, infatti, consentono a malintenzionati di eseguire codice da remoto all’interno del BIOS dei dispositivi interessati. A scoprire questi problemi, con un punteggio CVSS complessivo di 8,3 su 10, sono stati i ricercatori di Eclypsium (qui il loro post).

Secondo il sito Dell, il software SupportAssist è preinstallato sulla maggior parte dei dispositivi con sistema operativo Windows e la funzionalità BIOSConnect, come fa intuire il nome, permette l’aggiornamento del firmware da remoto e il ripristino del sistema operativo. Sfruttando le falle e maggiori privilegi, i malintenzionati possono impersonare Dell e prendere il controllo del processo di avvio per superare i controlli di sicurezza del sistema operativo.

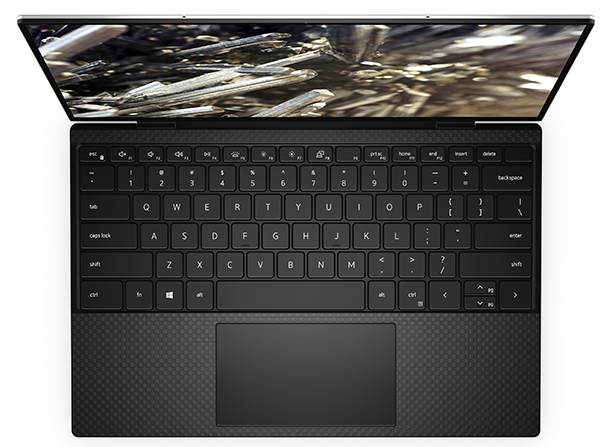

Il problema interessa oltre 120 modelli di notebook, desktop e tablet per il settore consumer e business targati Dell, inclusi quelli protetti da Secure Boot e le soluzioni Secured-core, ossia all’incirca 30 milioni di dispositivi appartenenti alle serie Alienware m15 R6, Inspiron, OptiPlex, Latitude, Vostro e XPS.

I ricercatori di Eclypsium hanno identificato un problema che porta a una connessione TLS insicura dal BIOS verso Dell (CVE-2021-21571) e tre vulnerabilità overflow (CVE-2021-21572, CVE-2021-21573 e CVE-2021-21574), due delle quali riguardano “il processo di ripristino del sistema operativo”, mentre le altre influenzano il processo di update del firmware. Tutte e tre le vulnerabilità sono indipendenti, e ognuna potrebbe portare all’esecuzione di codice arbitrario nel BIOS.

Il problema è risolvibile aggiornando il BIOS / UEFI del sistema, anche se i ricercatori suggeriscono di usare un metodo alternativo a BIOSConnect. Il nuovo firmware è disponibile sul sito di Dell – seguite le procedure indicate nel bollettino linkato prima. Chi non può procedere immediatamente, può disabilitare BIOSConnect dalla pagina di configurazione del BIOS o usando lo strumento Remote System Management di Dell Command Configure.

I dettagli tecnici di queste vulnerabilità non saranno resi noti fino alla DEFCON ad agosto. “Uno scenario di attacco richiederebbe che un malintenzionato sia in grado di reindirizzare il traffico della vittima, ad esempio tramite un attacco Machine-in-the-Middle (MITM)”, affermano i ricercatori. “Compromettere con successo il BIOS di un dispositivo darebbe a un malintenzionato un alto grado di controllo su un dispositivo. L’attaccante potrebbe controllare il processo di caricamento del sistema operativo e disabilitare le protezioni per non essere rilevato”.

Fonte: http://feeds.hwupgrade.it/