Check Point Research scopre una nuova backdoor usata per attaccare un governo asiatico

I ricercatori di Check Point Research hanno identificato un gruppo di hacker che ha cercato di violare i sistemi di un governo del Sud-Est asiatico. Quello che colpisce è lo strumento usato per l’attacco: una backdoor finora mai osservata, che consentiva agli attaccanti di prendere il controllo dei computer delle vittime.

Un attacco che va avanti da tre anni

Secondo le analisi di Check Point Research, è da circa tre anni che questo gruppo – che si sospetta sia basato in Cina – spia le autorità. Per farlo, utilizza un documento contenente una backdoor finora non nota che consente di avere accesso a ogni informazione presente sul computer delle vittime, anche prendendo screenshot dello schermo e consentendo di eseguire ulteriori malware.

Nell’arco dei tre anni, il gruppo responsabile dell’attività di spionaggio ha fatto di tutto per minimizzare il rischio di essere scoperto, ottimizzando gli strumenti usati per l’attacco, cambiando più volte l’infrastruttura e limitando gli orari delle intrusioni così da evitare di destare sospetti.

Tutto parte da una e-mail

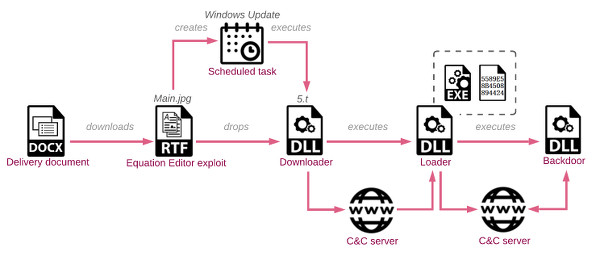

Come nella maggior parte degli attacchi informatici, anche in questo caso il primo passo è quello di convincere le vittime ad aprire un allegato malevolo, in questo caso un documento in formato .docx. Le e-mail da cui venivano inviati questi attachment erano mascherate in modo da sembrare riconducibili ad entità governativi legittime. Il documento conteneva un malware che sfruttava la funzione remote template, che permette di scaricare da un server i template di un documento quando questo viene aperto. In questi template, in formato RTF, era stato inserito del codice malevolo, nello specifico una variante di RoyalRoad.

Una volta completato con successo l’attacco, gli hacker avevano il controllo pressoché totale del computer: potevano leggere e modificare documenti, ottenere informazioni sui processi attivi, prendere screenshot dello schermo e via dicendo.

Chi c’è dietro questi attacchi?

Dare una paternità a un attacco non è mai semplice, e anche in questo caso Check Point Research non dà certezze. Sicuramente si tratta di un gruppo ben organizzato, che ha fatto di tutto pur di nascondere la sua presenza e le tracce dell’attacco, così da poter continuare le operazioni indisturbato.

Considerati gli orari delle operazioni e alcuni degli strumenti utilizzati per questa campagna, come il RoyalRoad, usato da gruppi APT cinesi, è probabile che la minaccia arrivi dalla Cina. Sebbene Check Point sia riuscita a bloccare questo attacco, l’azienda sottolinea che non si può escludere che questa arma di cyberspionaggio sia utilizzati su altri bersagli, anche in altre parti del mondo.

Fonte: http://feeds.hwupgrade.it/