Palo Alto Networks: la cybersecurity è una questione di processi

Come ben sanno i lettori di Edge9, l’ultimo anno ha rappresentato una vera sfida per gli esperti di cybersecurity. Mentre infatti le aziende hanno fatto di tutto per garantire ai loro dipendenti la possibilità di lavorare da remoto, anche controllando da sedi separate gli impianti industriali, dall’altro lato della barricata gli attaccanti si sono ingegnati per trovare nuove falle di sicurezza da sfruttare, andando all’attacco di aziende di ogni tipo e dimensione. Quello che preoccupa di più sono naturalmente gli attacchi a infrastrutture chiave, come possono essere ospedali, centri di ricerca medica, ma anche centrali elettriche. Un esempio è l’attacco all’oleodotto di Colonial Pipelines, che ha messo in crisi la distribuzione di carburante negli USA per alcuni giorni. Siamo partiti proprio da questo tema nella nostra chiacchierata con Umberto Pirovano, Manager System Engineering di Palo Alto.

Attacco all’oleodotto di Colonial Pipelines: perché non è stato attivato subito un piano di disaster recovery?

Che un ransonmware possa colpire un’azienda non è qualcosa che stupisce più di tanto oggi. Lascia però riflettere il fatto che un attacco a una struttura di importanza strategica come l’oleodotto di Colonial Pipelines sia stato in grado di mettere in ginocchio la distribuzione di carburante in un paese come gli USA: Colonial Pipelines gestisce quasi la metà delle forniture di carburante nella costa Est degli Stati Uniti, trasportando qualcosa come 2,5 milioni di barili di carburante al giorno. Come è possibile che non sia stato attivato un piano di disaster recovery? “È una questione di sicurezza” – ci spiega PIrovavano – “A quanto ne sappiamo fino a ora, l’attacco ha colpito la parte IT dell’azienda. Oggi, però, fra l’IT e l’OT (la parte operativa, quella dei macchinari per intenderci NdR) non esiste separazione fisica, e di conseguenza per evitare danni peggiori si è preferito eseguire uno shutdown dei sistemi per indagare più a fondo sull’incidente ed evitare che avesse un impatto ancora più grave”.

La causa del blocco dell’oleodotto non è quindi una conseguenza diretta dell’attacco informatico: non sono stati gli hacker a sabotare la distribuzione. Questi infatti si sono “limitati” a violare i sistemi informatici, esfiltrare delle informazioni e cifrare con un ransomware una serie di dati. Quali e quanti? E sino a che punto potevano spingersi? Difficile dirlo e proprio per questo l’azienda ha preferito bloccare i suoi sistemi e analizzare con attenzione l’accaduto. Sono stati rimessi online solo dopo aver avuto la certezza di avere il pieno controllo dell’infrastruttura. Il timore, infatti, era quello che l’attacco potesse provocare danni peggiori di un’interruzione della distribuzione del carburante, per arrivando in casi estremi a un disastro ecologico.

L’importanza dell’analisi dei rischi

Da semplici utenti, viene naturale pensare all’importanza della continuità del business, privilegiando l’erogazione del servizio ma quando si ragiona ad alti livelli, come nel caso delle infrastrutture critiche quali quelle per il trasporto di carburanti o energia, entrano in scena variabili ben più complesse e quindi le imprese devono sempre tenere conto dei potenziali effetti delle loro azioni. In alcuni casi è quindi preferibile creare alcuni disagi, interrompendo momentaneamente la produzione per comprendere bene quali vulnerabilità siano state sfruttate e come tappare le falle, evitando così danni peggiori, che avrebbero un impatto enorme sull’ambiente e sulla popolazione e che oltretutto non sempre sono coperti dalle assicurazioni. “È necessario calcolare il rischio in una condizione di disastro globale, come uno sversamento”, sottolinea Pirovano, spiegando come questo approccio sia diffuso in tutte le imprese, che per ogni decisione devono sempre valutare i pro e i contro, arrivando in casi come questo a preferire un danno economico sicuro al rischio difficilmente calcolabile e quantificabile economicamente di un incidente che poteva avere impatti sull’ecosistema.

Per quanto sia consolante che gli attaccanti non siano riusciti a controllare direttamente i sistemi e che le contromisure messe in atto da Colonial Pipelines siano state concepite per evitare danni peggiori, lascia sempre a bocca aperta il fatto che qualche criminale sia stato in grado di accedere a sistemi tanto critici e mettere in allarme mezzo mondo. Ma siamo in grado di proteggerci meglio? “Questa è una domanda da un milione di dollari”, risponde Pirovano ridendo. Sicuramente, non mancano gli strumenti, e alla fine Pirovano lavora proprio per un’azienda che si occupa di cybersecurity, ma ci tiene a evidenziare che “La sicurezza al 100% non esiste”, sebbene sia possibile fare meglio di ora.

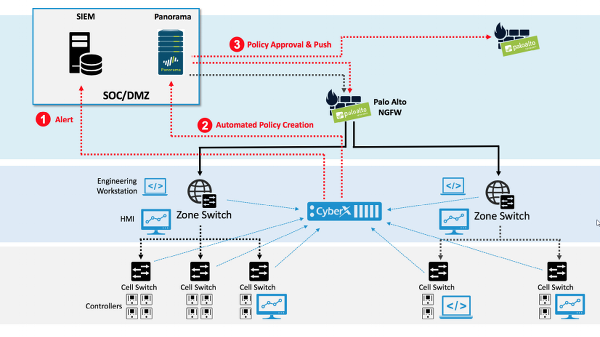

Anni fa, effettivamente, questi rischi erano più limitati, dal momento che le parti IT e OT di questi sistemi erano nettamente separate da un air gap, una vera e propria separazione fisica. Le macchine destinate alla produzione, insomma, erano disconnesse e separate dalle altre. Oggi, però, sarebbe impossibile pensare di tornare a queste modalità di lavoro: significherebbe rinunciare alla possibilità di effettuare manutenzione predittiva e preventiva, così come di poter controllare i macchinari da remoto in caso di necessità. “Quel mondo lì non esiste più!”, afferma Pirovano, aggiungendo però che quando parliamo di cybersecurity, non ci limitiamo ad hardware o software in grado di prevenire le intrusioni, bloccandole sul nascere, e bisogna tenere conto anche dei processi, che sono spesso il vero punto debole.

Migliorare i processi per potenziare la sicurezza aziendale

Le soluzioni di cybersecurity secondo Pirovano stanno diventando sempre più “intelligenti” ed efficaci anche grazie ad IA e machine learning. Si sta pian piano abbandonando il classico approccio che si basa sugli attacchi noti per puntare su strumenti predittivi, in grado di analizzare azioni e comportamenti alla ricerca di pattern di utilizzo inusuali che possano fare scattare degli allarmi. Ma bisogna fare estrema attenzione alla formazione delle persone, favorendo lo scambio di informazioni ed eliminando i gap di competenze, che molto spesso sono alla base delle violazioni, insegnando anche difendersi dal social engineering, una delle tecniche più efficaci come abbiamo ben visto. Alla fine, una mail di spear phishing, gli attacchi di phishing mirati a specifici individui e confezionati in maniera tale da essere credibili, sono a tutti gli effetti un esempio di ingegneria sociale. Se per alcuni può sembrare scontato, però, “ci sono ambienti in cui è come se la cybersecurity fosse demandata agli altri, e gli utenti non si rendono conto che è anche un loro problema”

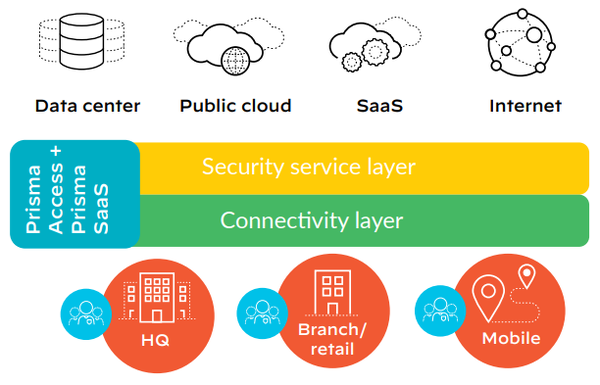

Quando parla di processi, Pirovano si riferisce non solo a quelli interni all’azienda, alle procedure insomma, ma anche allo sviluppo di applicazioni, che dovrebbero essere sicure da subito, basandosi sulla filosofia del secure by design. “Le app cloud native per la prima volta permettono di portare la security nella fase dello sviluppo. Pensiamo ai Container, per esempio, dove l’automazione è elevatissima”. Utilizzare container già pronti e realizzati su solide basi è un ausilio importante per lo sviluppo delle nuove app aziendali, eppure, anche questi possono creare dei problemi e non sono mancati casi in cui degli attacchi sono stati portati avanti proprio “avvelenando” dei container molto diffusi. E qui si torna ai problemi di processi: non deve stupire che alcuni dei container disponibili possano essere poco sicuri, ma è fondamentale che le imprese che adottano questi template già pronti si dotino di strumenti in grado di scansionare API e container per verificare che non siano stati modificati da qualche hacker. Non mancano aziende che danno importanza anche a questo aspetto, ma “la trasformazione digitale è talmente veloce che non tutti riescono a stare al passo”.

Verificare la sicurezza dell’hardware

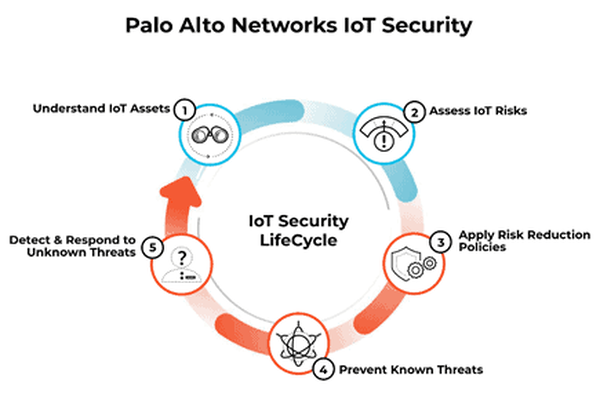

Talvolta, gli attaccanti ben motivati – per esempio quelli sponsorizzati da Stati – possono essere in grado di eludere anche le difese più evolute fornendo alle loro vittime hardware che è stato modificato per cambiarne il comportamento, o per spiare l’utente. È per questo motivo che alcune imprese fanno verificare ai team di sicurezza anche l’hardware che verrà impiegato, così da avere la certezza di avere dispositivi che si comportano come previsto. Anche questo però porta a fare delle scelte ben ponderate: pensiamo al caso Huawei, con alcune nazioni, USA in prima fila, che hanno proprio negato ad alcune imprese cinesi la possibilità di fornire apparati per la rete core 5G. Al contrario, in Europa si è scelto un approccio differente, appoggiandosi alla tecnologia proveniente dalla Cina per le nuove reti cellulari. E non solo: se pensiamo alle videocamere di sorveglianza presenti nelle smart city e ai tantissimi dispositivi IoT ormai diffusissimi in qualsiasi contesto, sia pubblico sia privato. Anche in questo caso, non mancano strumenti di sicurezza che analizzano il comportamento dei dispositivi IoT e verificano che facciano quello per cui sono previste, ma è fondamentale che le aziende che impiegano adottino delle precise linee guida e si affidino all’automazione per verificare costantemente i comportamenti.

Il problema, naturalmente, non è relativo solo ai prodotti provenienti dalla Cina, ma è a livello globale. È vero che in Cina lo stato può imporre alle imprese di obbedire ai loro diktat, anche costringendole allo spionaggio, ma questo accade anche per le realtà USA, come nel caso del Cloud Act, che impone ai provider statunitensi di consegnare i dati custoditi nei loro server allo Stato se richiesto, anche se questi dati si trovano in territorio UE. Eppure, la discussione a livello globale è prevalentemente concentrata sul ruolo della Cina. “La questione è prevalentemente geopoliitica” – afferma Pirovano che, lo ricordiamo, lavora per Paolo Alto, una realtà USA – “Il fatto è che in Europa, come dimostrano anche i dati di mercato, abbiamo la necessità di investire maggiormente in tecnologie e competenze. Dovremmo poter fare certe cose localmente, questo in generale, non solo sulla tecnologia, pensa per esempio anche ai vaccini. È importante poter avere una scelta fra tecnologie locali e internazionali, ma al momento non si può, e non si può rimanere dietro tecnologicamente, quindi per ora siamo costretti ad adottare quanto è disponibile sul mercato”.

L’Europa sta iniziando solo ora a ragionare su una propria infrastruttura cloud, ma ci è voluto molto tempo. Sicuramente, è importante poter sviluppare più tecnologia anche internamente, ma prima di poter acquisire le competenze e metterle a frutto, passeranno molti anni. E nel frattempo, la chiave è insistere sul migliorare i processi per poter garantire la sicurezza ai cittadini europei.

Fonte: http://feeds.hwupgrade.it/